Exchange Online Basic Authentication depreciation per 13 October 2020

Hallo zusammen,

Im Zusammenhang mit der Abschaltung der Basic Authentication in Office 365 per 13. Oktober 2020 habe ich mich ein bisschen schlau gemacht.

Upcoming changes to Exchange Web Services (EWS) API for Office 365

Announced turning off Basic Authentication for Exchange Web Services on October 13, 2020

Improving Security - Together

https://techcommunity.microsoft.com/t5/exchange-team-blog/improving-security-together/ba-p/805892

Announcing turning off Basic Authentication in Exchange Online for Exchange ActiveSync (EAS), POP, IMAP and Remote PowerShell at the same time – October 13, 2020

Basic Auth and Exchange Online – February 2020 Update

Vor zwei Wochen habe ich mir das Video von Microsoft an der RSAConference 2020 angeschaut.

Darin gibt es ein paar Kernaussagen:

- Alte Protokolle bieten keinen Schutz, auch wenn sie über TLS übertragen werden

- Benutzer nutzen einfache Passwörter

- Benutzer nutzen die selben Passwörter bei unterschiedlichen Diensten

- Die meisten Attacken könnten mit Multi Faktor Authentication abgewehrt werden

- Mit Conditional Access und Risk Policies erhöht die Sicherheit und kann automatisiert gewisse Prozesse anstossen (MFA Authenticatin / Self Service Passwort Reset)

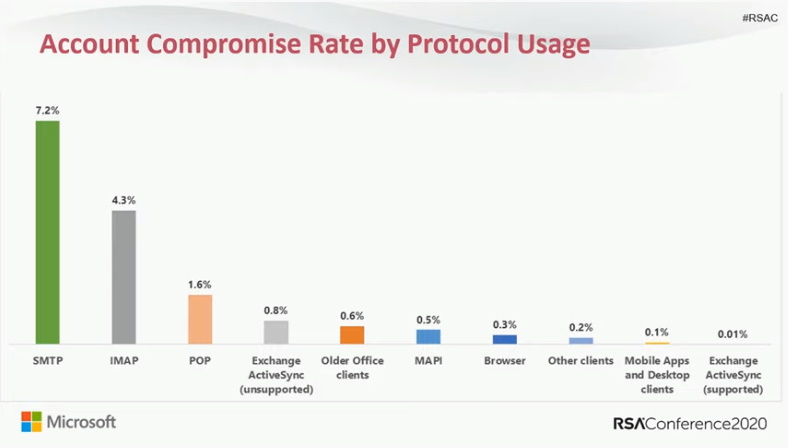

Interessant ist vor allem folgende Folie - die meisten Accounts werden über SMTP kompromittiert..

In Office 365 kann man SMTPClientAuthentication global deaktivieren

Set-TransportConfig -SmtpClientAuthenticationDisabled $true

Enable or disable authenticated client SMTP submission (SMTP AUTH) in Exchange Online

Benutzereinstellungen werden höher gewichtet, als die Transportconfig Settings.

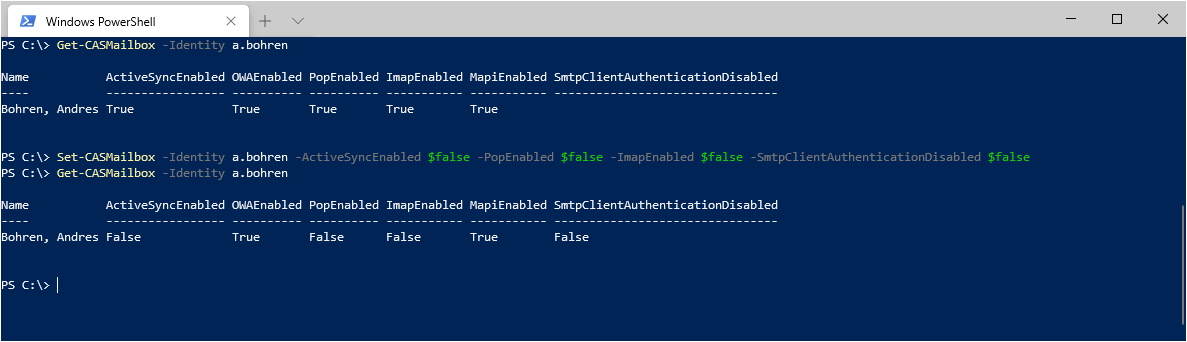

Mit folgendem Befehl, kann man sich die aktivierten Protokolle auf einer Mailbox ansehen.

Get-CASMailbox -Identity a.bohren

Um POP3, IMAP und ActiveSync zu deaktivieren, jedoch SMTPAuthentication zu erlauben gibt man folgenden Befehl ein. Hinweis: Auch wenn ActiveSync deaktiviert ist, funktioniert die Outlook App weiterhin.

Set-CASMailbox -Identity a.bohren -ActiveSyncEnabled $false -PopEnabled $false -ImapEnabled $false -SMTPClientAuthenticationDisabled $false

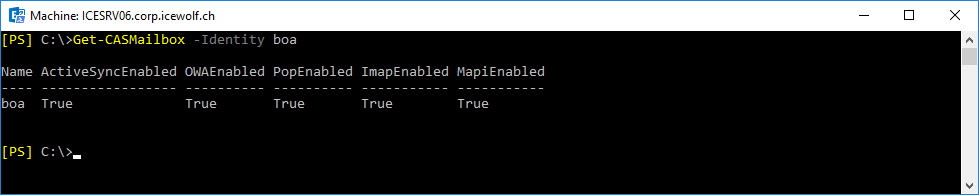

Zum Vergleich mit meinem Exchange 2016 Server. Auch hier kann man ActiveSync, OWA, POP, IMAP und MAPI kontrollieren. Jedoch nicht die SMTPAuthentication.

Get-CASMailbox -identity boa

Fazit:

Microsoft 365 ist hier in der Sicherheit wieder einen Schritt voraus und bietet viele Informationen und Tools um herauszufinden, wer noch Basic Authentication nutzt und kann danach mit Modern Authentication, Conditional Access und MFA viele der heutigen Attacken einfach abwehren.