Microsoft does not recommend to use SMS for MFA

Hallo zusammen,

Kürzlich hat Alex Weinert (Director of Identity Security Microsoft) erklärt, weshalb Telefon und SMS basierte Multifaktor (MFA) Authentifizierung weniger Sicherheit bieten.

It's Time to Hang Up on Phone Transports for Authentication

Das hat mich dazu Inspiriert, mal anzuschauen, wie es denn in meinem M365 Tenant so aussieht.

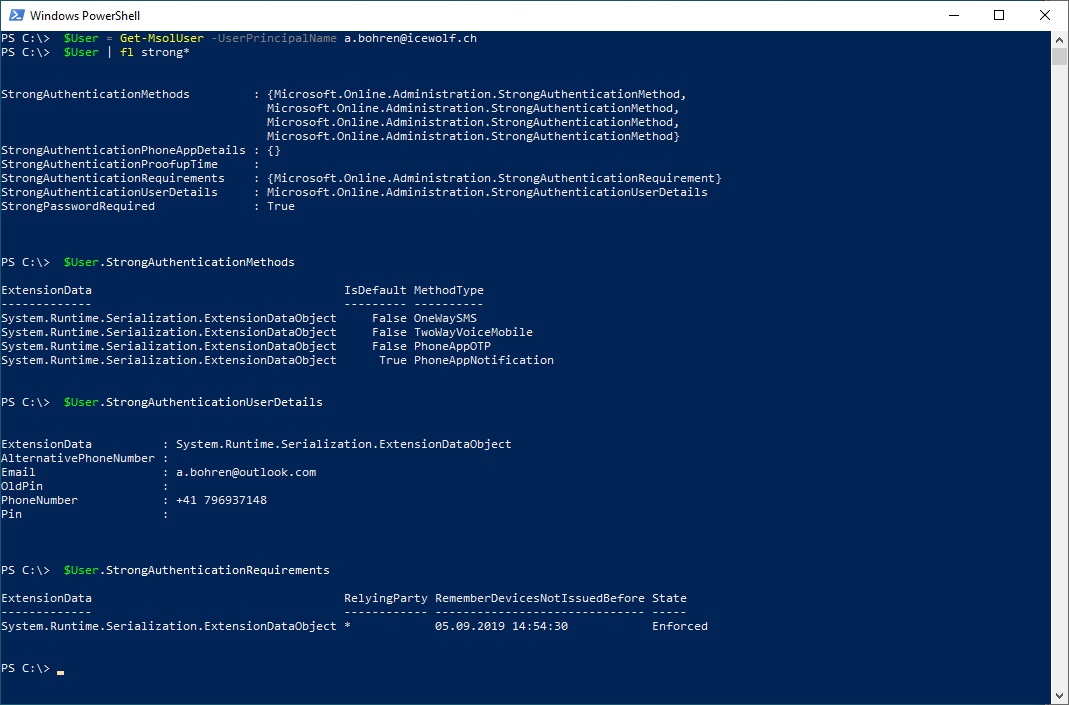

Das lässt sich mit ein paar Zeilen PowerShell herausfinden

Import-Module MSOnline

Connect-MsolService

$User = Get-MsolUser -UserPrincipalName a.bohren@icewolf.ch

$User | fl strong*

$User.StrongAuthenticationMethods

$User.StrongAuthenticationUserDetails

$User.StrongAuthenticationRequirements

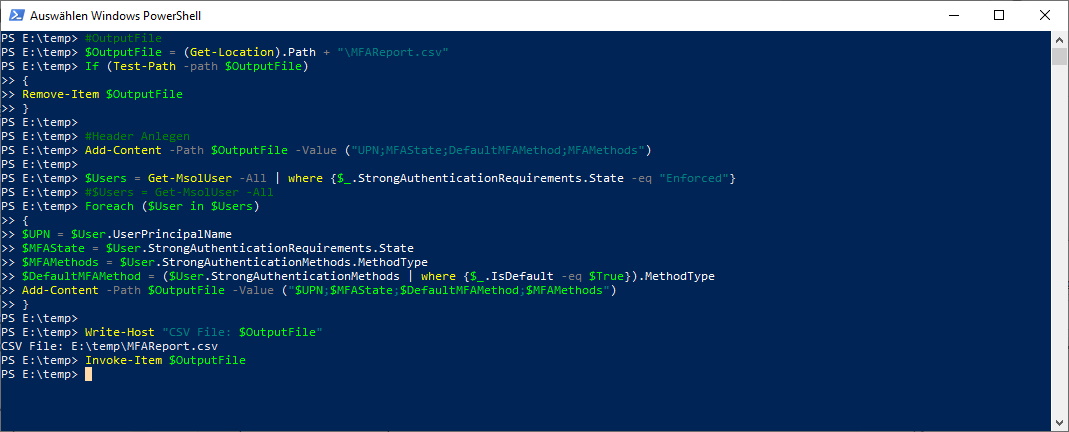

Mit einem kleinen Script hat man dann einen Report

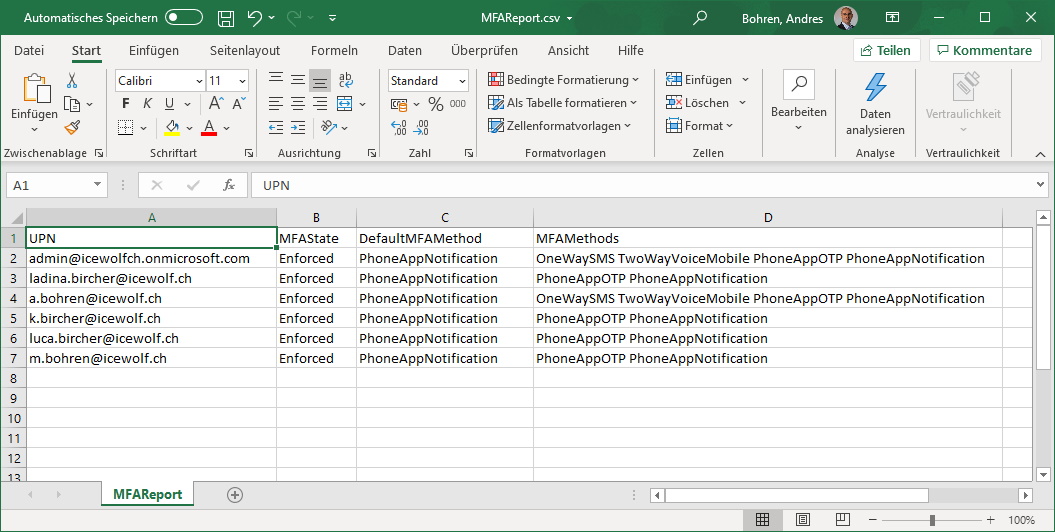

Und so sieht dann das CSV aus

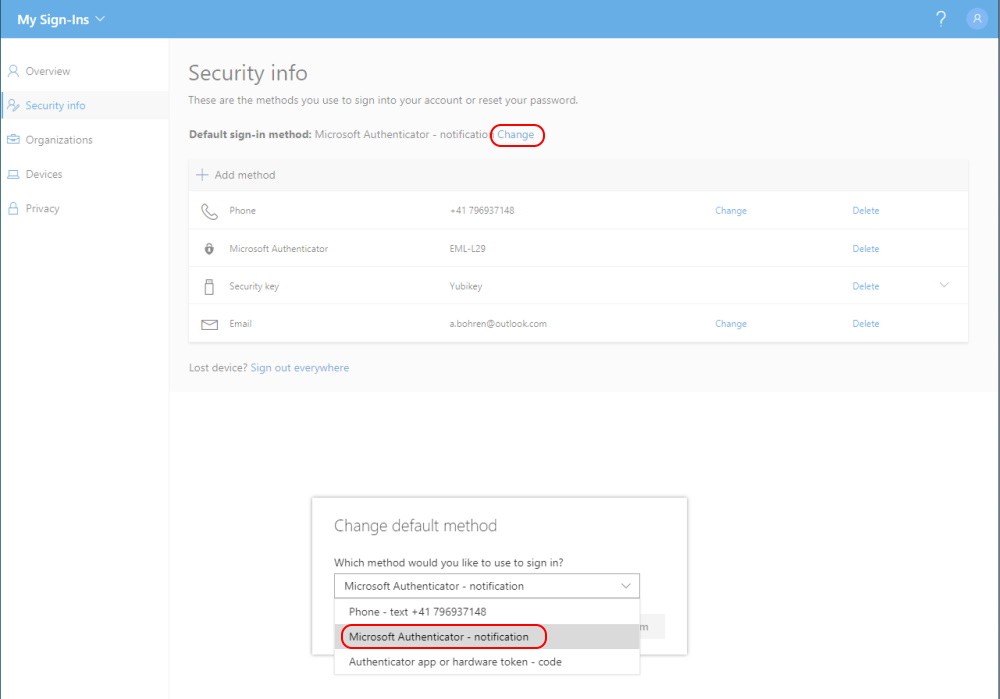

Falls da nicht überall PhoneAppNotification steht solltest du deine User Trainieren und die Authenticator App zu registrieren und die Standard Methode auf "Microsoft Authenticator - Notification" stellen.

Bei Microsoft 365 ist Multifaktor Authentication heute einfach ein Muss. Aber wenn schon, dann richtig: Mit der Microsoft Authenticator App Notification.

Dies hilft auch die Benutzerakzeptanz zu erhöhen. Denn eine MFA Request zu approven ist deutlich einfacher als den Code abzutippen.