Defender for Office 365 Advanced Hunting

Hallo zusammen,

Kürzlich wollte ich herausfinden wie oft ein bestimmte Dateiendung verwendet wird, bevor ich die Dateiendung in der Anti MalwareFilterPolicy sperre. Mit dem Threat Explorer konnte man dies jedoch nicht herausfinden.

Ich bin dann aber mit der erweiterten suche (advanced Hunting) erfolgreich gewesen. Hier reichen die "Exchange Administrator" Berechtigungen aus https://security.microsoft.com/advanced-hunting

Ein paar einfachere KQL Querys zum Anfangen

EmailAttachmentInfo | where FileName like '.docx' | summarize count()

oder

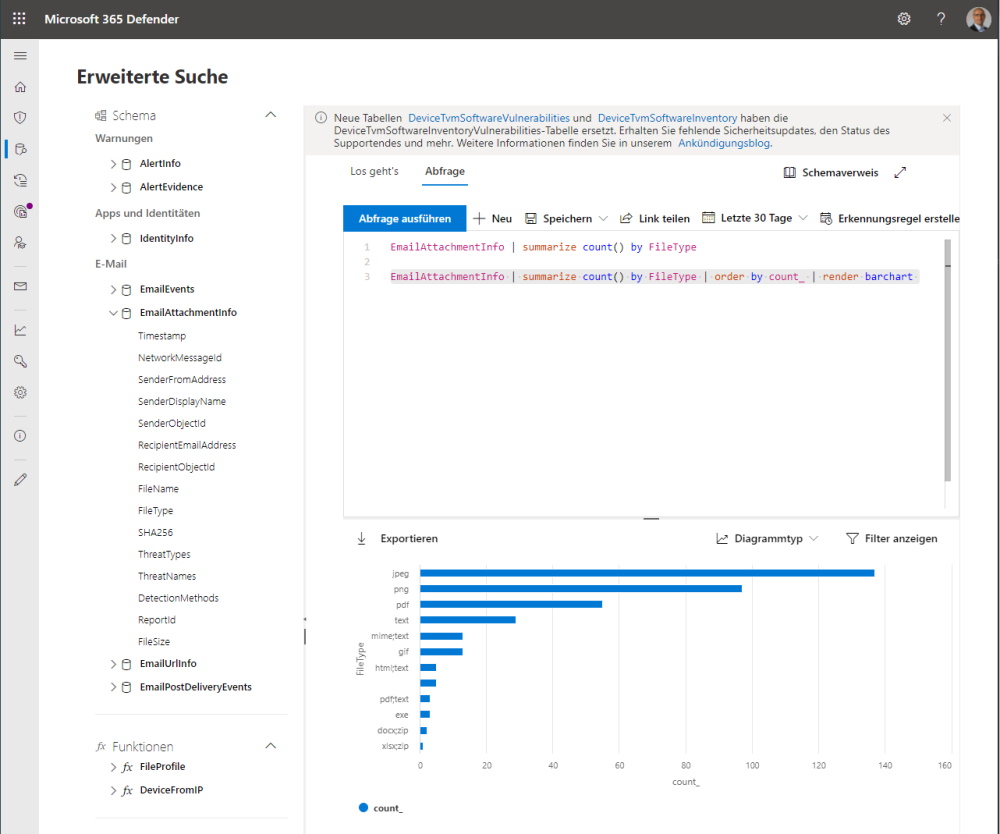

EmailAttachmentInfo | summarize count() by FileType

EmailAttachmentInfo | summarize count() by FileType | order by count_ | render barchart

Es gibt aber auch komplexere Abfragen

let OfficeMacroFiles = dynamic([".docm",".dotm",".ppsm",".pptm",".potm",".xlam",".xlsm",".xltm",".xlw"]);

EmailAttachmentInfo | where FileName has_any (OfficeMacroFiles) | summarize count() by FileType | order by count_

oder

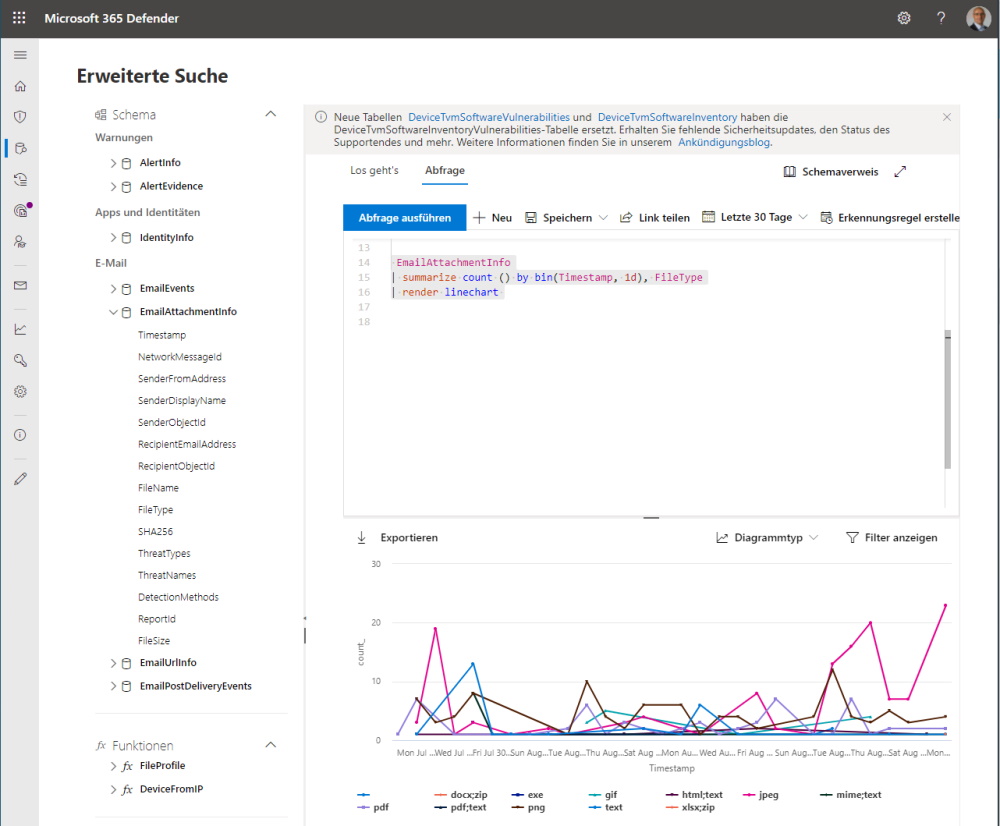

EmailAttachmentInfo

| summarize count () by bin(Timestamp, 1d), FileType

| render linechart

Oder die Zustellung von Mails

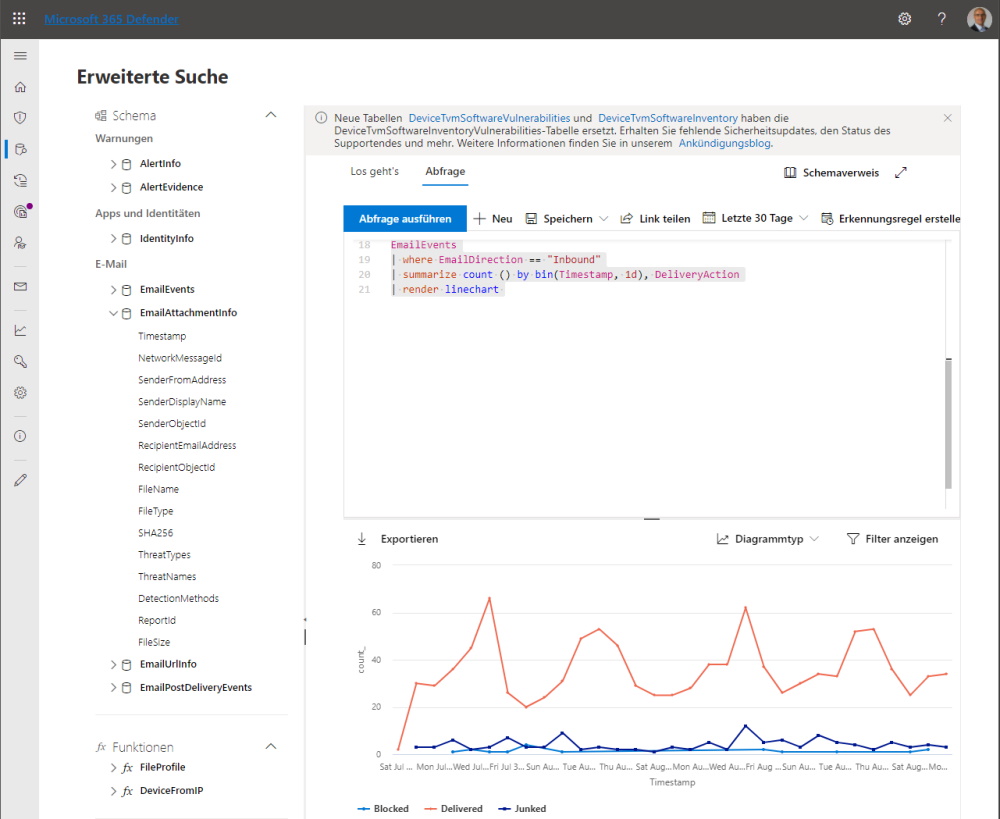

EmailEvents

| where EmailDirection == "Inbound"

| summarize count () by bin(Timestamp, 1d), DeliveryAction

| render linechart

Weitere Beispiele für Querys gibt es hier https://github.com/microsoft/Microsoft-365-Defender-Hunting-Queries

Liebe Grüsse

Andres Bohren