Azure AD Signins KQL Query für Legacy TLS

Hallo zusammen,

Im folgenden Artikel vom Azure Active Directory Identity Blog wird nochmals darauf hingewiesen, dass ab 31. Januar keine TLS 1.0 und TLS 1.1 Verbindungen mehr möglich sein werden

Act fast to secure your infrastructure by moving to TLS 1.2!

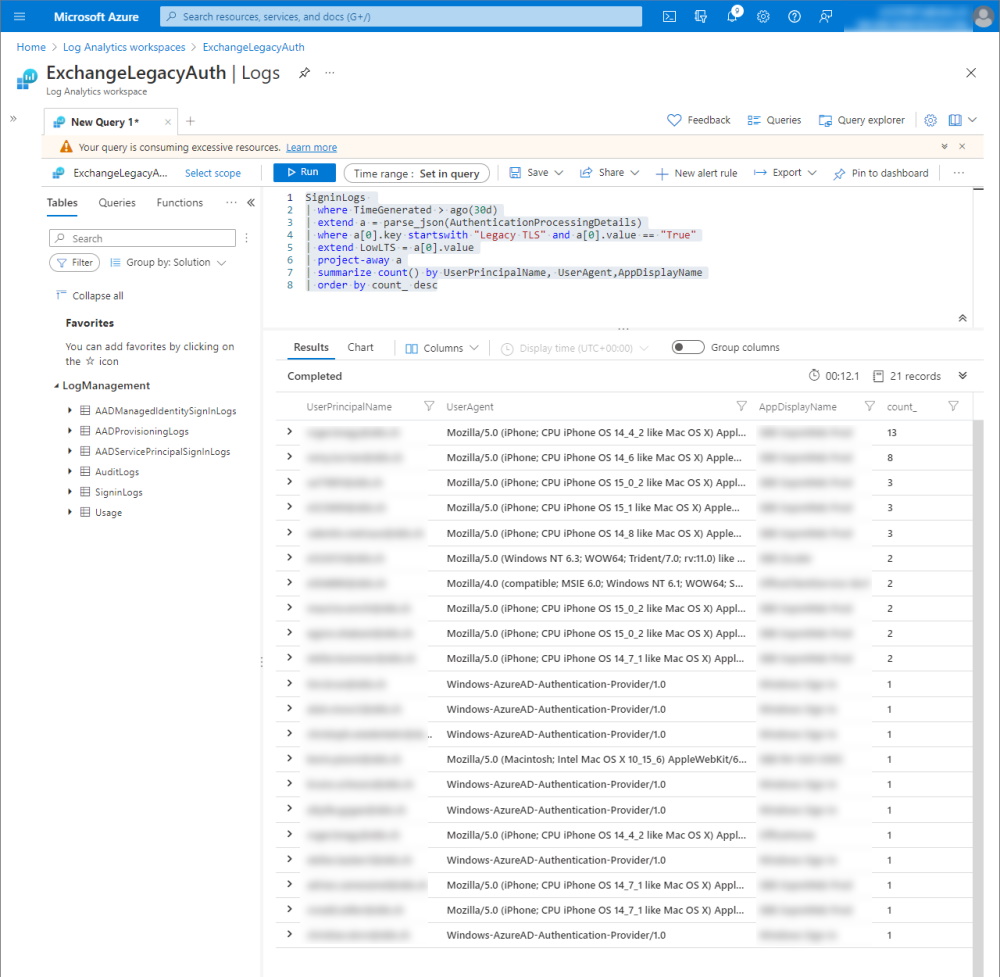

Am besten kann man das über ein KQL Query in einem Azure Log Analytics Workspace machen. Wie man so einen einrichtet habe ich bereits hier gebloggt https://blog.icewolf.ch/archive/2020/03/17/integrate-azure-ad-signins-into-azure-log-analytics-workspace.aspx

Ihr braucht folgendes KQL Query:

SigninLogs

| where TimeGenerated > ago(30d)

| extend a = parse_json(AuthenticationProcessingDetails)

| where a[0].key startswith "Legacy TLS" and a[0].value == "True"

| extend LowLTS = a[0].value

| project-away a

| summarize count() by UserPrincipalName, UserAgent, AppDisplayName

| order by count_ desc

| where TimeGenerated > ago(30d)

| extend a = parse_json(AuthenticationProcessingDetails)

| where a[0].key startswith "Legacy TLS" and a[0].value == "True"

| extend LowLTS = a[0].value

| project-away a

| summarize count() by UserPrincipalName, UserAgent, AppDisplayName

| order by count_ desc

Scheint auch bei grösseren Tenants kein grosses Problem mehr zu sein. Aber Nachsehen lohnt sich auf jeden Fall.

Weitere Infos gibt es hier:

Enable support for TLS 1.2 in your environment for Azure AD TLS 1.1 and 1.0 deprecation

Liebe Grüsse

Andres Bohren