Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) 2.0 released

Hi All, A few days ago a new Version of the Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) Module has been released.

Hi All, A few days ago a new Version of the Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) Module has been released.

Hi All,

Recently Microsoft announced an update to “Every Meeting Online” (EMO) Feature. Not only can you configure to have Meeting Links for every Meeting, you can also configure the Default Online Meeting Provider

Hi All,

There has been an update to Plus addressing in Exchange online.

Hi All,

Today the ExchangeOnlineManagement Preview 5 PowerShell Module has been released to the PowerShell Gallery.

Hi All,

Did you hear about the “Modern Dynamic Distribution Groups in Exchange Online”? Little less dynamic but with more caching 😊

Hi All,

It’s that time of the Month again and Microsoft has released Patches for Exchange 2013 up to Exchange 2019

Hi All,

Recently there was an Annoucement in the M365 Message Center that announced the depreciation of the Get/Set-PhishFilterPolicy.

Hi All,

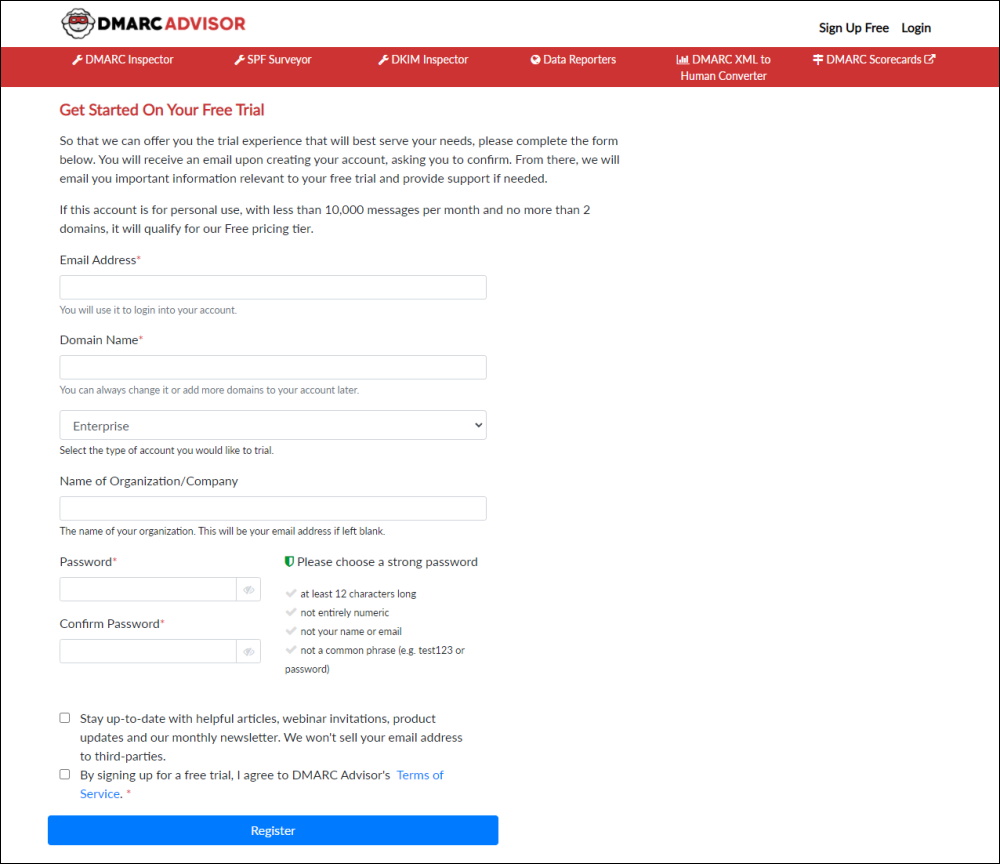

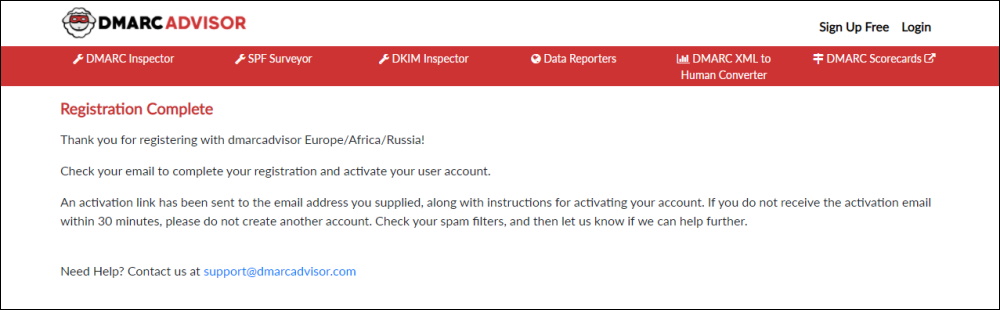

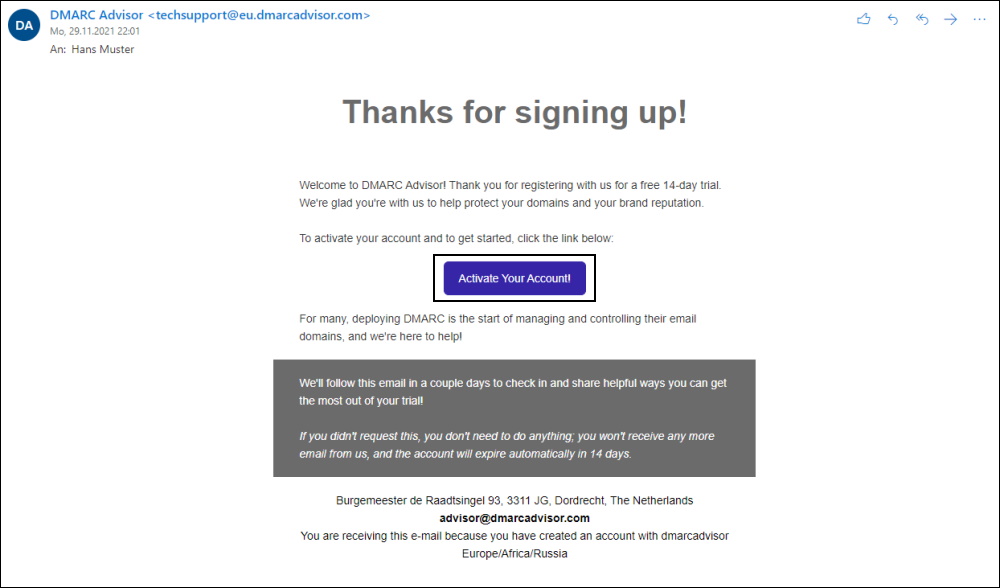

A few Weeks ago i received the Mail below that was filtered out as Junk-E-Mail. So i took a closer look as it is legitimate. It contained a “Forgot Password” Link to theyr Portal. These are classic Phishing Techniques

Hi All,

I’ve recently had to deal with Litigation Hold. So i did a bit of research.

Hi Everybody,

In June 2020 i applied for the Data residency move to the newly created M365 Datacenter Location in Switzerland

Hi All,

You might have stumbled over the Microsoft Anouncement of DNSSEC/DANE for Exchange Online. In this Blog i would like to explain how it works in detail

Hi all,

Recently i was stumbled over a new expression called “BIMI”

Hi Everybody,

Instead of the delayed December Exchange Cumulative Updates, we’ve got Security Updates for Exchange 2013/2016/2019

Hallo zusammen,

Jeder Exchange Admin kennt das. Beim Update auf ein bestimmtes CU müssen manchmal Schema Updates gemacht werden, es gibt neue Prerequisits etc.

Hallo zusammen,

Längst dürfte den meisten Benutzern das neue “Viva Insights” Outlook Add-In aufgefallen sein.

|

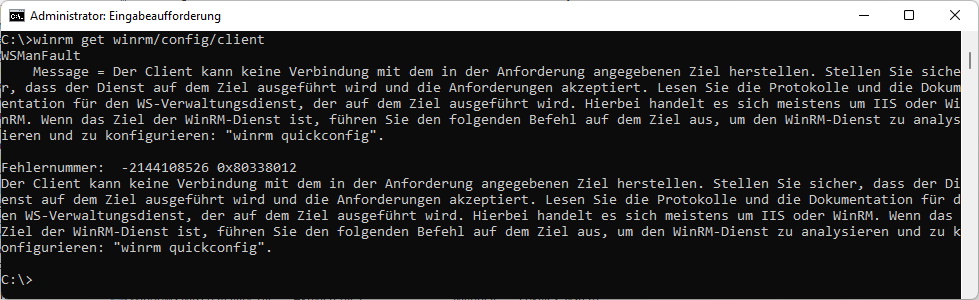

URL (Quellen) Exchange Online PowerShell v2 Modul ohne WinRM Basic AuthHallo zusammen,

Im Exchange Team Blog hat Microsoft die Preview von ExchangeOnlineManagement Modul ohne WinRM Basic Auth angekündigt.

Um die WinRM Einstellungen abzurufen, muss der Service natürlich laufen

Läuft der Service nicht, so erhält man folgende Fehlermeldung

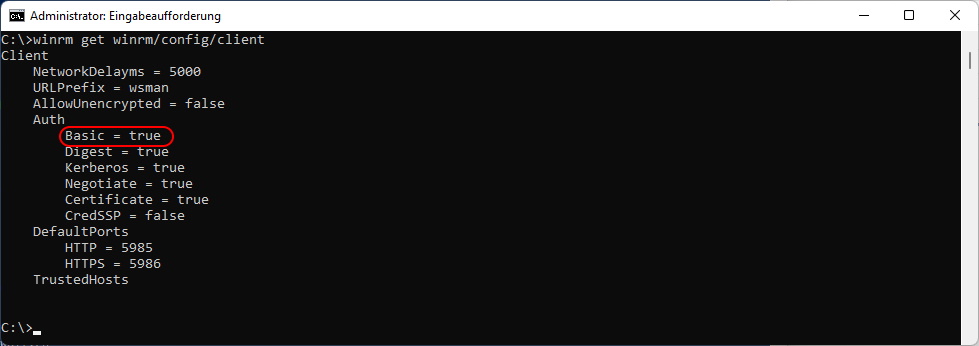

Mit dem folgenden Befehl fragt man die Einstellungen für den Client ab. Wie man sieht, ist da Basic Auth noch aktiviert.

winrm get winrm/config/client

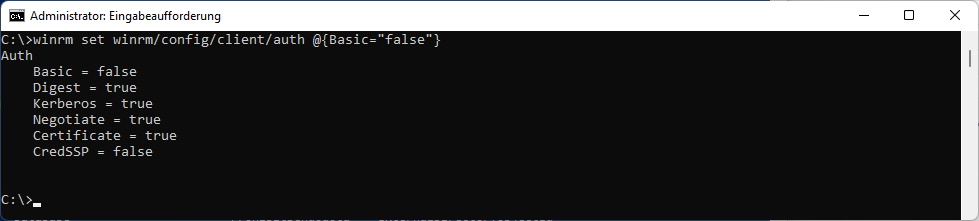

Mit dem folgenden Befehl deaktiviere ich die Basic Auth

winrm set winrm/config/client/auth @{Basic="false"}

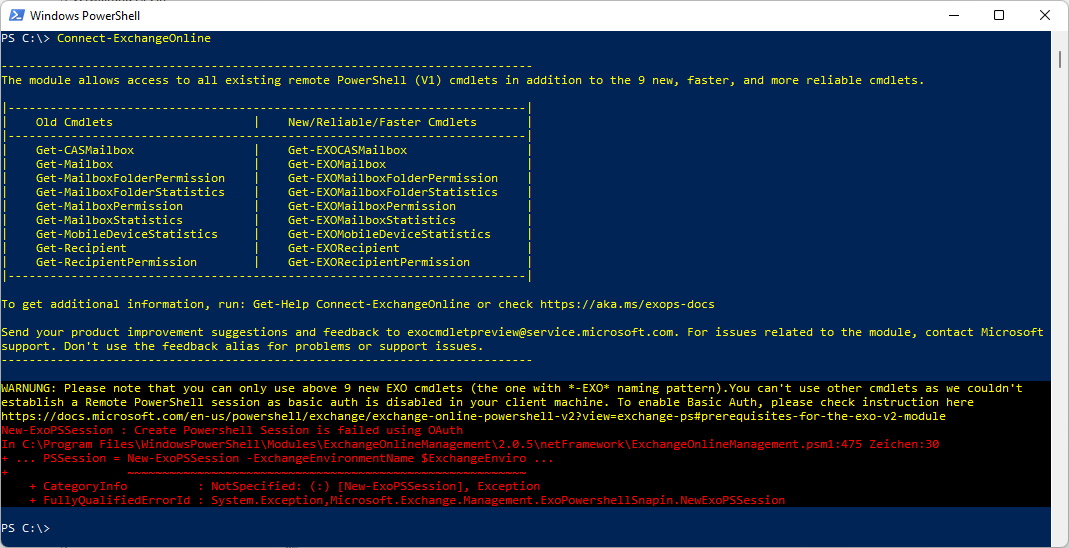

Wenn ich mich nun mit dem ExchangeOnlineManagement PowerShell Modul 2.0.5 mit ExchangeOnline verbinde, gibt es einen Fehler

Connect-ExchangeOnline

Nun deinstalliere ich das Modul und installiere die Preview

Uninstall-Module ExchangeOnlineManagement Exchange Server Updates November 2021Hallo zusammen,

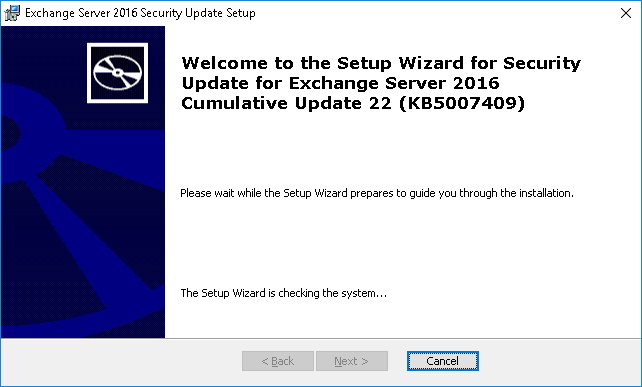

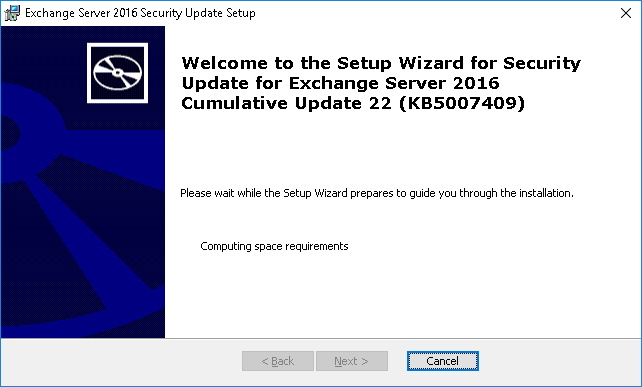

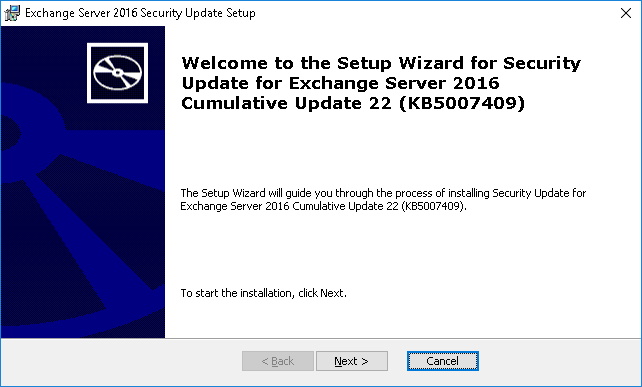

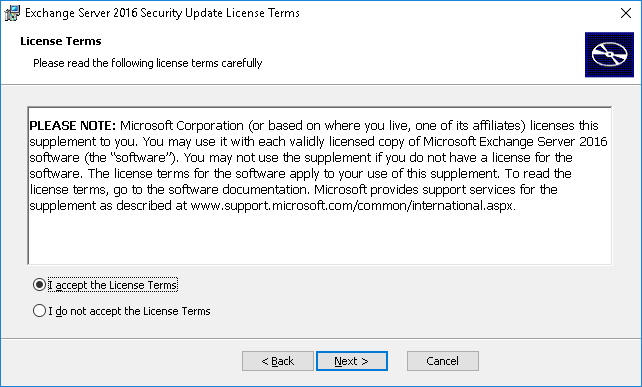

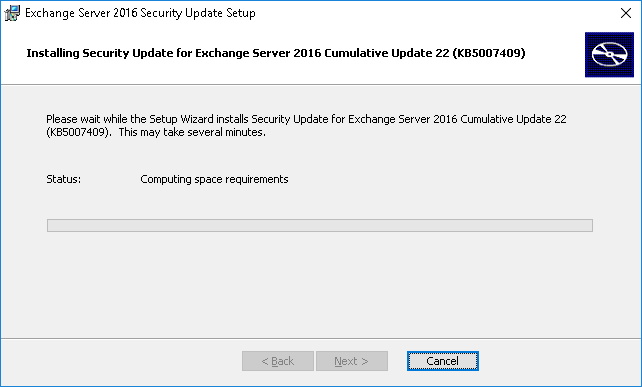

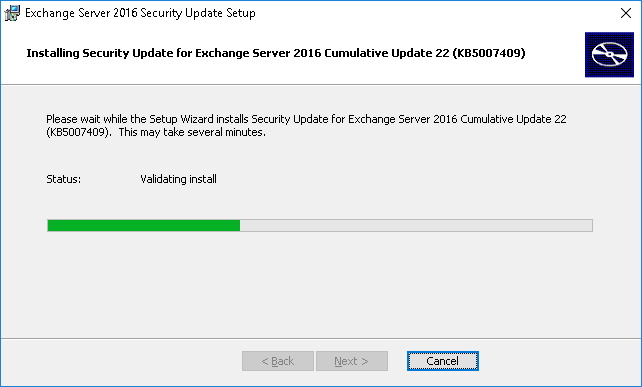

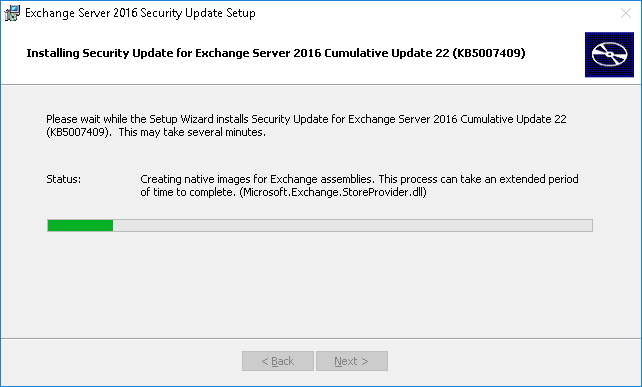

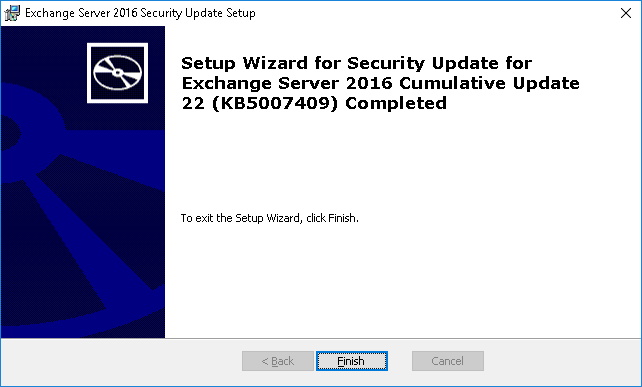

Gestern war Microsoft Patchday und es wurden wieder Security Updates für Exchange Server 2013/2016/2019 veröffentlicht

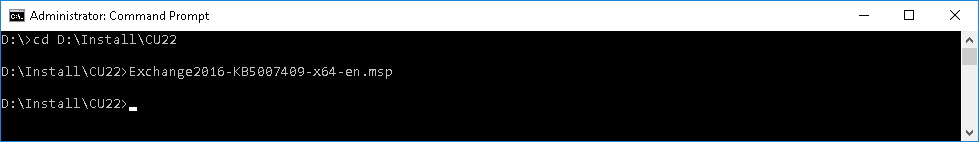

In diesem Blog Artikel habe ich das Update auf meinem Exchange Server 2016 durchgeführt

Security Update For Exchange Server 2016 CU22 (KB5007409)

Denkt daran, das Exchange Update aus einem CMD "Als Administrator" auszuführen.

Liebe Grüsse

Andres Bohren

|