Local Admin Password Solution (LAPS)

Hallo zusammen,

In grossen Unternehmen werden die Computer automatisiert aufgesetzt. Das bedeutet also, dass eine grosse Anzahl von Client Computern mit demselben lokalen Administrator Password aufgesetzt sind. Oft ist dieses Passwort dem Helpdesk bekannt und dort gibt es meist eine grosse Fluktuation. Nach jedem Personalwechsel müsste also das Lokale Admin Passwort geändert werden. Das geschieht jedoch nicht, weil entsprechende Prozesse oder Tools fehlen.

Hier kommt nun Local Admin Password Solution (LAPS) ins Spiel. Die Software gibt es schon seit 2015 und im folgenden Blog Artikel zeige ich euch wie das funktioniert.

Local Administrator Password Solution (LAPS)

https://www.microsoft.com/en-us/download/details.aspx?id=46899

Local Administrator Password Solution

https://technet.microsoft.com/en-us/mt227395.aspx

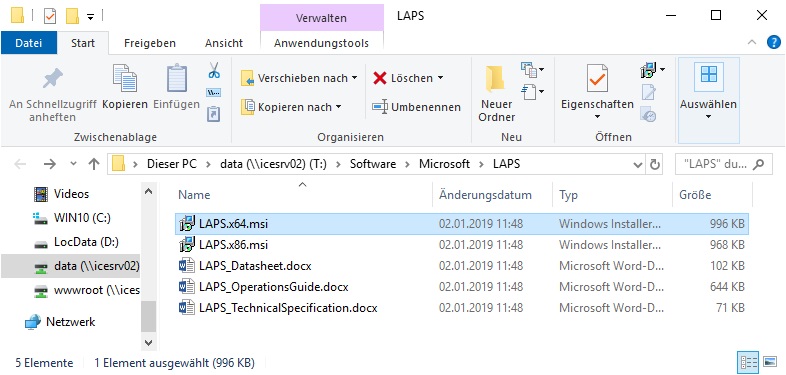

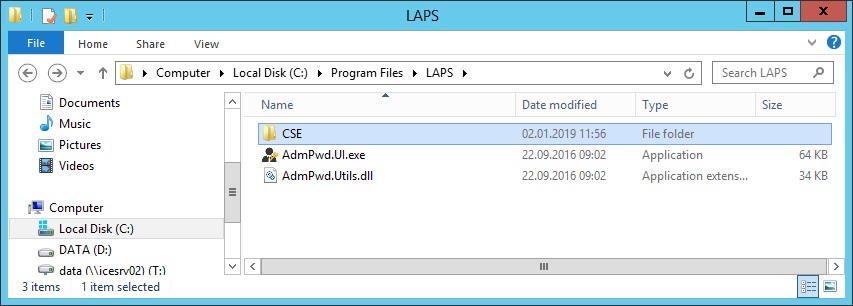

Nach dem Herunterladen habt ihr folgende Dateien auf eurem Computer

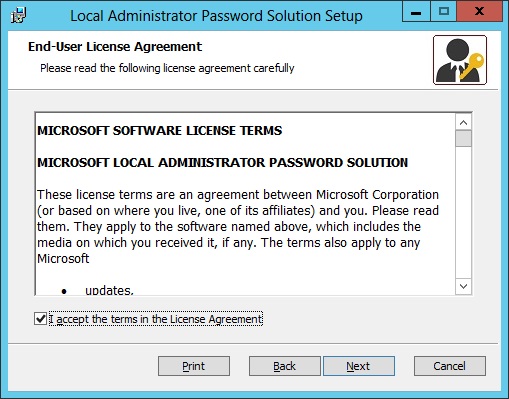

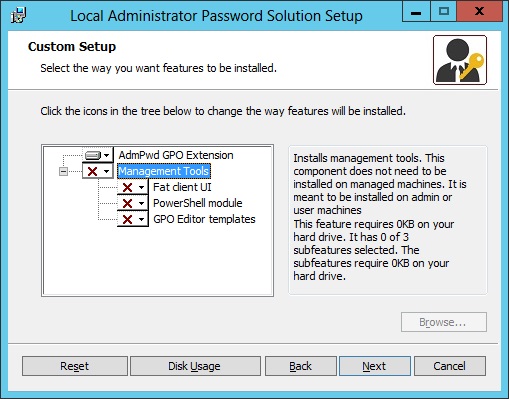

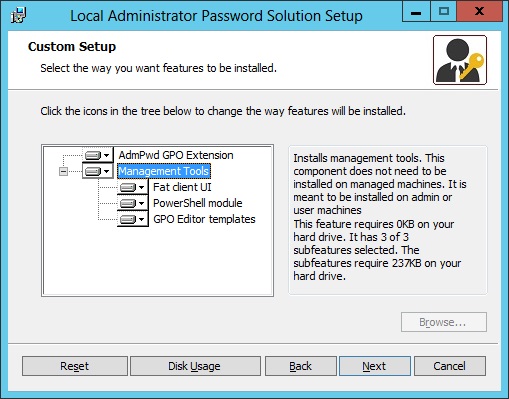

Installation auf dem Admin Computer

Da gleich noch das Active Directory Schema aktualisiert und eine Group Policy angelegt werden muss, mache ich das auf dem Domain Controller.

Ich installiere alle Optionen

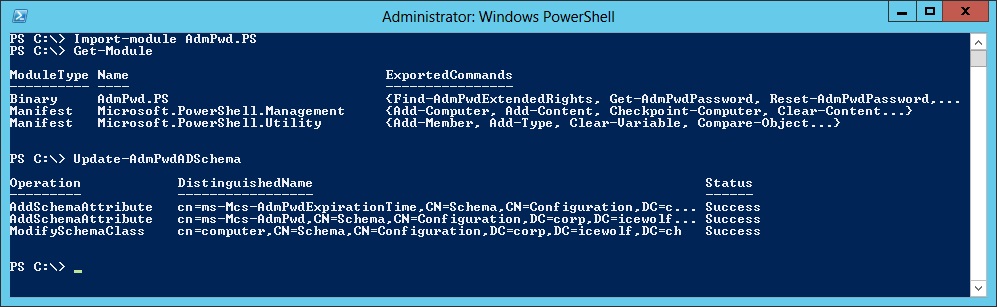

Active Directory Schema aktualisieren

Mit den folgenden Befehlen wird das Active Directory Schema aktualisiert

Import-module AdmPwd.PS

Get-Module

Update-AdmPwdADSchema

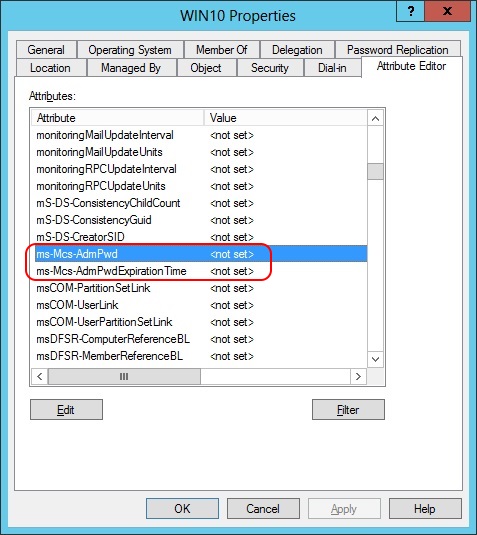

Mit dem Attribut Editor sieht man die beiden neuen Attribute

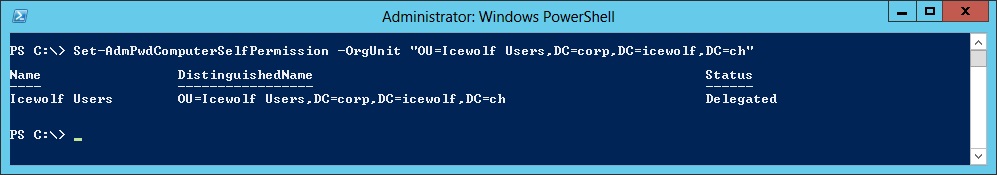

Nun muss noch den Computern das Recht erteilt werden, die Attribute selbst zu befüllen.

Set-AdmPwdComputerSelfPermission -OrgUnit "OU=Icewolf Users,DC=corp,DC=icewolf,DC=ch"

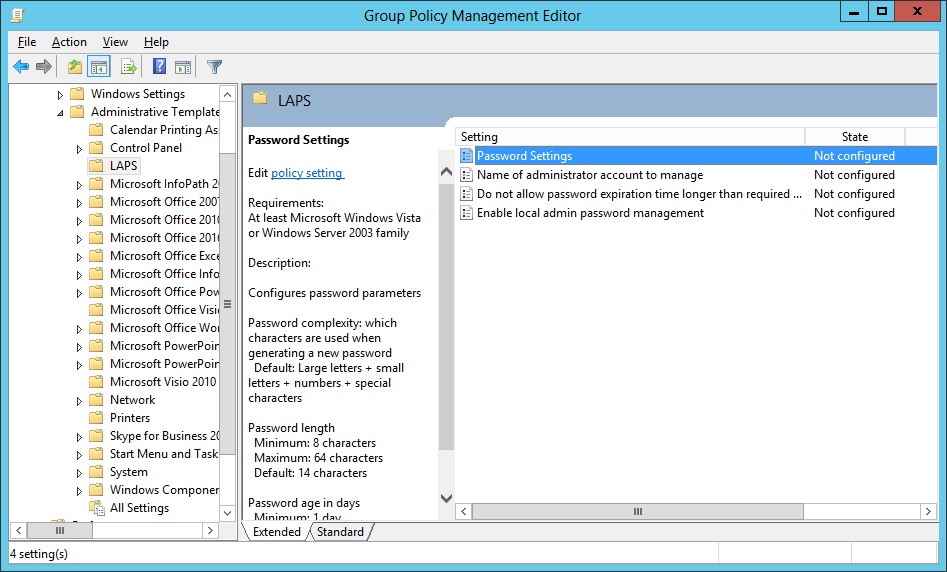

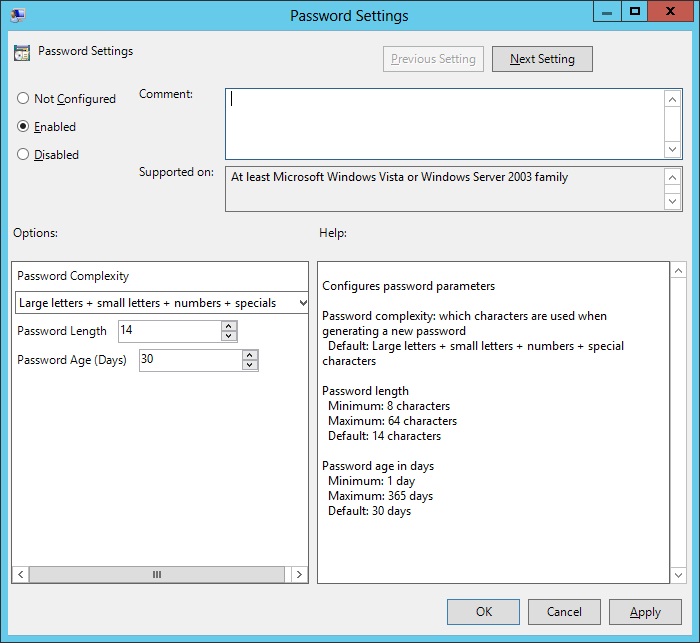

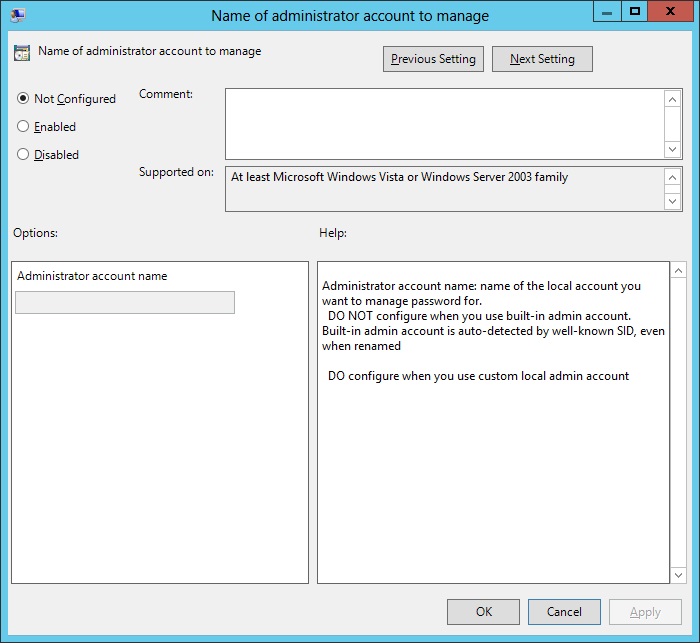

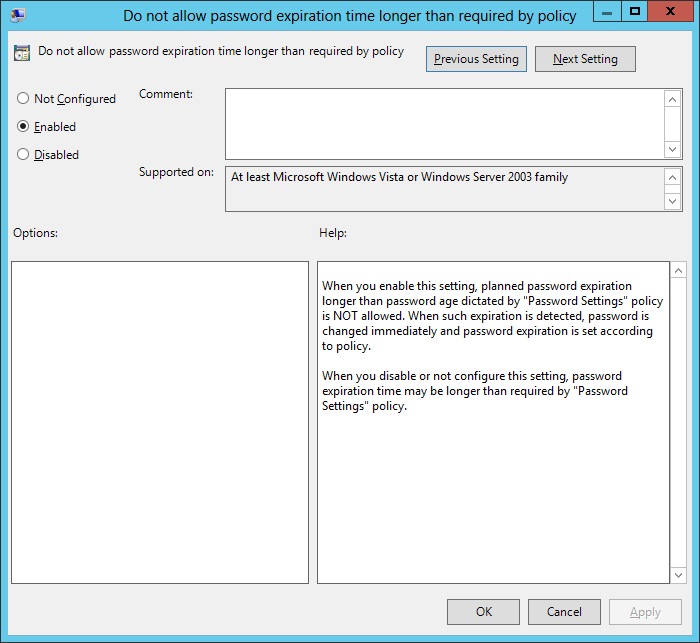

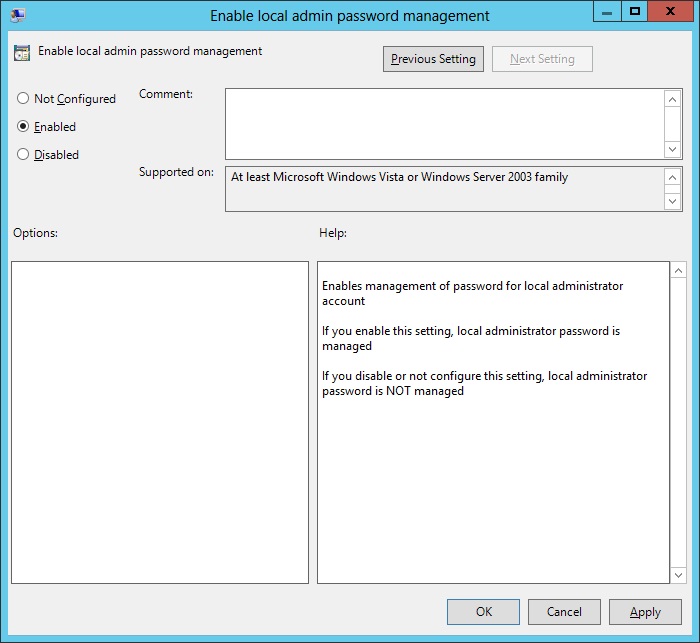

Group Policy

Nun muss noch die Group Policy erstellt werden.

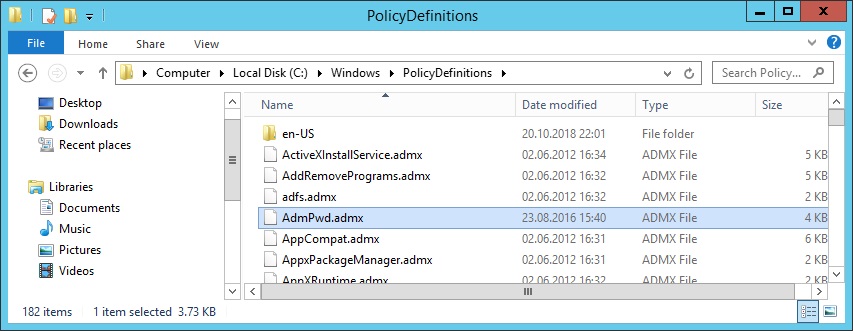

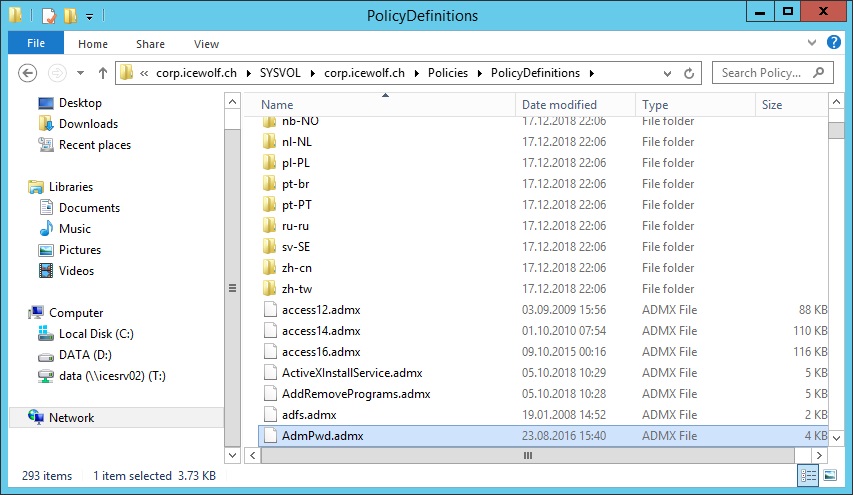

Ich hatte erwartet, dass das ADMX File im Programm Verzeichnis zu finden ist.

Es befindet sich jedoch dort, wo ADMX Files hingehören.

C:\Windows\PolicyDefinitions\AdmPwd.admx

C:\Windows\PolicyDefinitions\en-US\AdmPwd.adml

Die beiden Dateien müssen nun in den PolicyDefinitions Ordner der Active Directory Domain kopiert werden.

\\corp.icewolf.ch\SYSVOL\corp.icewolf.ch\Policies\PolicyDefinitions

Nun kann eine neue Gruppenrichtlinie angelegt werden.

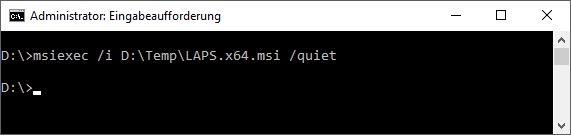

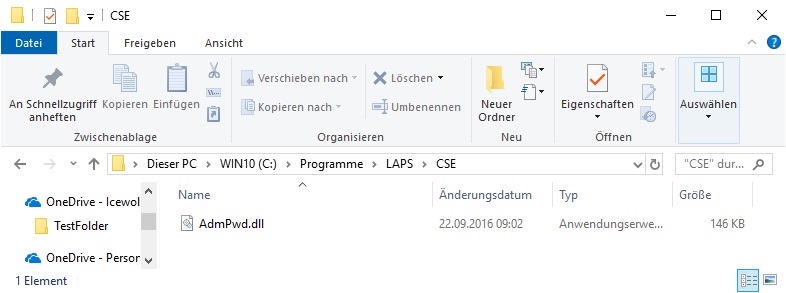

Client Installation

Auf dem Client muss die LAPS DLL installiert werden.

msiexec /i D:\temp\LAPS.X64.msi /quiet

Dadurch wird die AdmPwd.dll auf den Client kopiert und registriert.

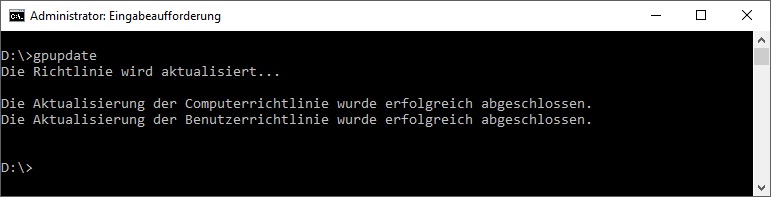

Nun aktualisiere ich die GPO auf dem Client und starte den Client neu.

Resultat

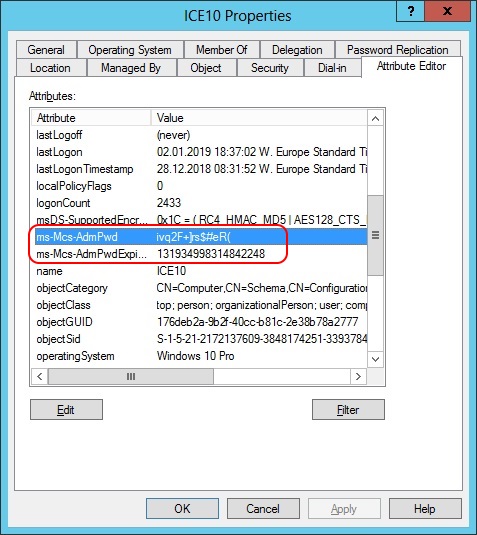

Im Attribute Editor vom Acitvie Directory sieht man, dass es geklappt hat.

Den Datumswert kann man mit dem folgenden PowerShell Befehl umrechnen

Get-Date 131934998314842248 -UFormat "%D %R"

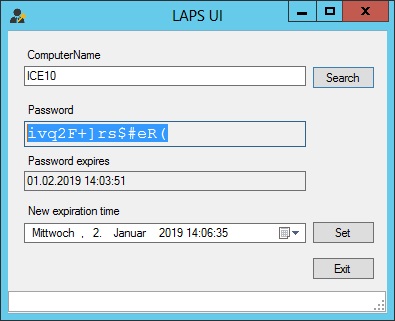

Mit dem GUI sucht man einfach nach dem Computernamen und dann wird einem das Admin Passwort und das ExpireDate angezeigt

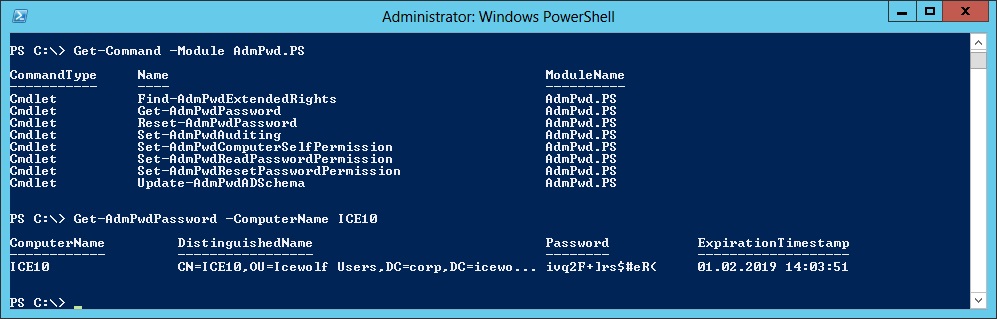

Das ganze geht auch mit Powershell

Get-Module

Get-AdmPwdPassword -ComputerName ICE10

Delegation der AD Rechte um das Admin Passwort auszulesen

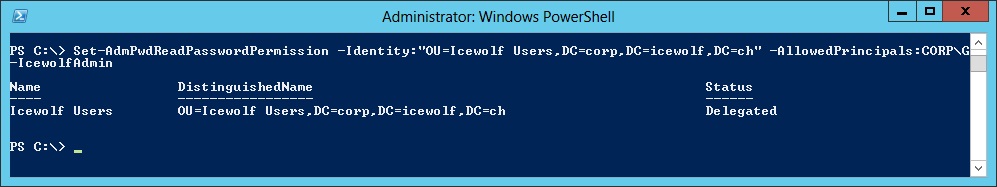

Nicht jeder soll ja das Lokale Admin Passwort auslesen können. Also delegiere ich der Helpdesk Gruppe G-IcewolfAdmin die Rechte das Passwort auszulesen.

Set-AdmPwdReadPasswordPermission -Identity:"OU=Icewolf Users,DC=corp,DC=icewolf,DC=ch" -AllowedPrincipals:CORP\G-IcewolfAdmin

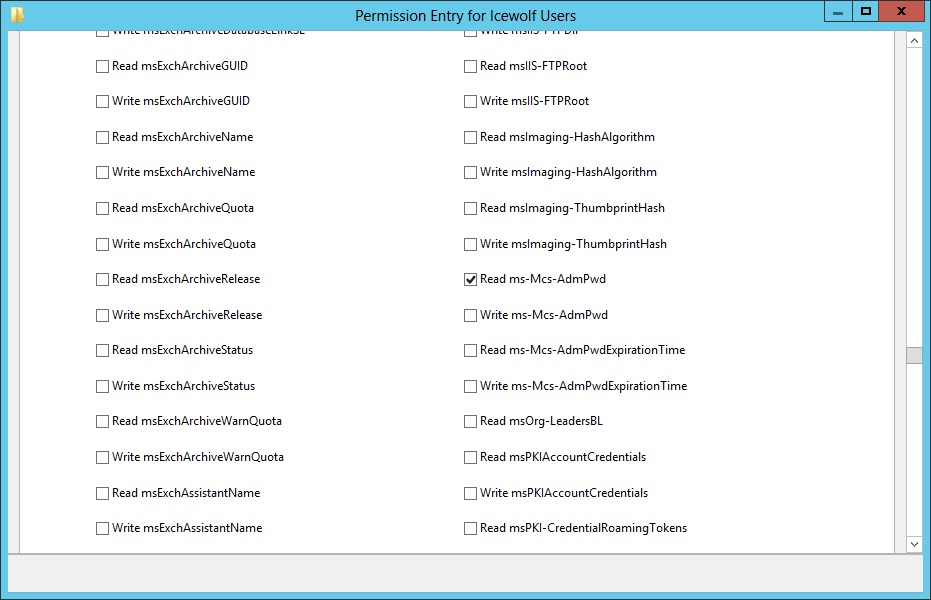

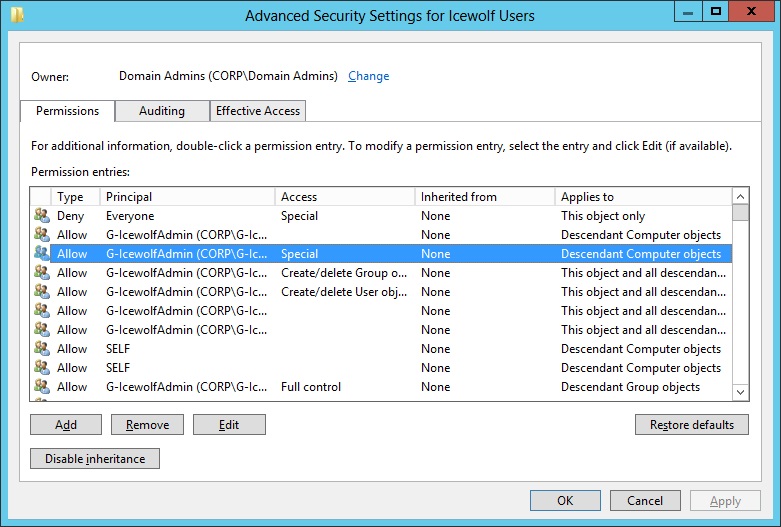

Nun schaue ich mir die Rechte im Active Directroy auf der OU "corp.icewolf.ch/Icewolf Users" an

Alles klar, die Gruppe darf das Attribut lesen